Beyond Trust发布了《Windows&Mac端点安全的零信任方法》。

如今,零信任越来越重要,因为技术已经模糊或消除了传统防火墙和网络分区边界的概念。

1.什么是零信任?

零信任安全模型提倡创建区域和分段以控制敏感的IT资源,这需要部署技术来监视和管理区域之间的数据,还需要在区域内进行身份验证。这包括用户、应用程序、上下文、属性以及其他资源和参数。

此外,零信任模型在逻辑和软件定义的边界内重新定义了可信网络的体系结构。这可以是本地的,也可以是云中的。只有受信任的资源才能基于该构造中的身份验证模型进行交互。

随着云、虚拟化、边缘计算、拟人化和物联网等技术和流程模糊或消解了传统防火墙和网络分区边界的概念,零信任越来越重要。更多需要身份验证、特权和访问权限的资源可能位于公司治理之外,这可能包括其他不受信任的资源或标识、帐户和进程。

尽管零信任已经成为IT界的流行语,但在实践中,这种模式对于如何设计和操作事物非常具体,最适合于新的或更新的部署,或者严格控制用户对敏感资源的访问,特别是当用户远程连接时。

“新常态”中的零信任与特权管理

社交封锁下,在家工作的员工使用视频会议、VPN和远程访问解决方案来开展业务。在“新常态”中,在家执行的许多操作任务都需要特权访问,而这涉及到从管理组织的社交媒体帐户到管理服务器、数据库、应用程序和SaaS解决方案的各个方面。

在家工作引入了新的攻击载体和需要解决的潜在法规遵从性问题。对于大多数组织来说,这对业务来说是一个不可接受的风险,因为他们的大多数高度敏感的数据和应用程序都驻留在其数据中心和可信云环境中的任务关键型平台上。

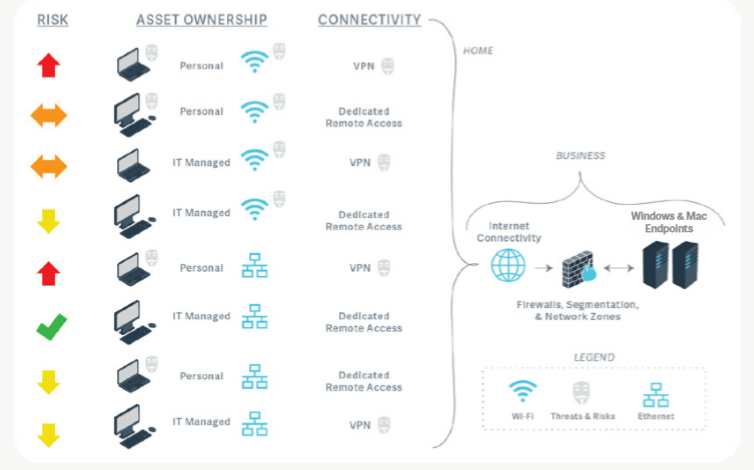

下图说明了分散、无边界环境中基于远程工作的风险,并反映了资产、连接性、远程访问技术和威胁行为者渗入环境的主要位置的组合。

此外,基于正常的连通性,当没有实现最小权限和应用程序控制的零信任模型时,在管理权限和应用程序方面存在差距。

风险评估框架

基于资产、连接性、远程访问技术和主要位置的组合的风险,威胁行为体可以潜入基于特权远程工作者的环境

2. 零信任模式的成功

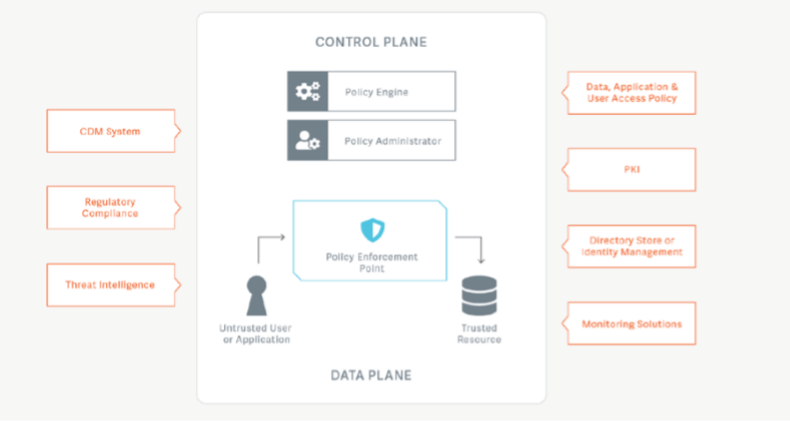

基于NIST

800-207定义的指南,零信任体系结构明确指出,目标是将安全重点放在一小群资源(区域)上,而不是用大量资源“自由”交互的宽网络周长或环境。

它是一种策略,其中没有基于系统的物理或网络位置(局域网、广域网或云)向系统授予隐式信任,而是由用户或应用程序的受信任源授予访问权限。

基于NIST的简化零信任架构图

文本由@云闲 原创发布于三个皮匠报告网站,未经授权禁止转载。

数据来源:《Beyond Trust:Windows&Mac端点安全的零信任方法》。

0731-84720580

0731-84720580

商务合作:really158d

商务合作:really158d

友链申请 (QQ):1737380874

友链申请 (QQ):1737380874

微信扫码登录

微信扫码登录