2021年已过三分之二,除了应对新冠病毒持续的冲击外,全球各行业还在面对一种持续激增、愈发顽固的“流行病”——勒索病毒。据海外研究团队Check

Point Research统计,2021年5月勒索病毒攻击次数相对年初增加了41%,相对2020年6月同比增加了93%。

根据深信服最新颁布的《2021上半年勒索病毒趋势报告》,

可以从「4大观察维度+3大攻击演变」窥探当前勒索病毒的野蛮生长情况:数据显示,勒索病毒加速进化,攻击手法持续迭代,甚至对特定的行业、地域具有明显的针对性。

勒索病毒攻击手法究竟发生了哪些变化?病毒对哪些行业与地域穷追猛打?接下来带您一探究竟……

4大观察维度

看看你离被勒索病毒感染有多远?

今年上半年,深信服终端安全团队持续追踪国内各大勒索事件,从“感染行业分布”、“攻击咨询行业分布”、“感染地域分布”和“病毒活跃家族”四大维度观察勒索病毒最新动态,并总结出了相应的规律。

1. 勒索病毒感染行业:教育行业占比创历史新高

根据云端感染统计数据,部分校园网由于大量设备疏于安全加固与漏洞修复,受Wannacry感染严重,因此,教育行业受感染比例创历史新高,占据近半壁江山,其影响力和危害性不容忽视。其次,企业、制造业、医疗卫生等行业因数据重要性与经济实力,依旧成为勒索病毒主要攻击目标,受到不同程度影响。

2. 勒索攻击咨询行业:能源与地产行业成新靶

深信服终端安全团队统计了上半年接到的攻击事件线下咨询,数据显示,医疗、教育、制造业等行业延续着以往的高频攻击。值得关注的是,能源行业和地产行业受到勒索病毒攻击的频率正逐步升高。

3. 勒索病毒感染地域:沿海发达城市为“易感群体”

从感染地域分布来看,广东、安徽、浙江、江苏等沿海城市,因对外贸易往来较为发达,受勒索病毒感染最为严重。

4. 勒索病毒活跃家族:Wannacry依然让企业“想哭”

从深信服云端数据统计来看,Wannacry仍然依靠“永恒之蓝”漏洞(MS17-010)占据勒索病毒感染量榜首。尽管Wannacry勒索病毒已经无法触发加密,但其感染数据反映了当前仍存在大量主机没有针对常见高危漏洞进行合理加固的现象。

”

”

勒索病毒家族TOP 5快来看清真面目

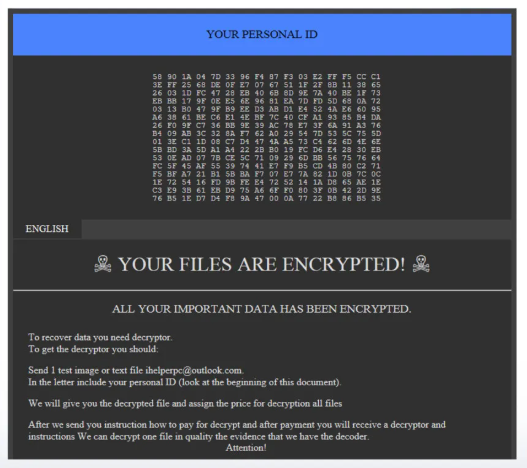

Globelmposter是老牌勒索病毒家族之一,最早出现于2017年,历经多个变种迭代,深信服终端安全团队采集的相关后缀就超过两百五十种,“十二生肖”系列、“十二主神”系列,“C*H”系列变种都曾在国内引起轩然大波;Globelmposter在加密后会释放勒索信息文件,不同变种的配色不同,但格式基本一致。

3大攻击演变

勒索病毒持续翻新 防病毒要打持久战

尽管勒索病毒活跃家族的格局依然稳定,但在巨大经济利益的驱使下,勒索团伙不断研究病毒的变种及攻击形式,使其不断进行自我进化。

1. 从“加密数据”到 “三重勒索”的改变

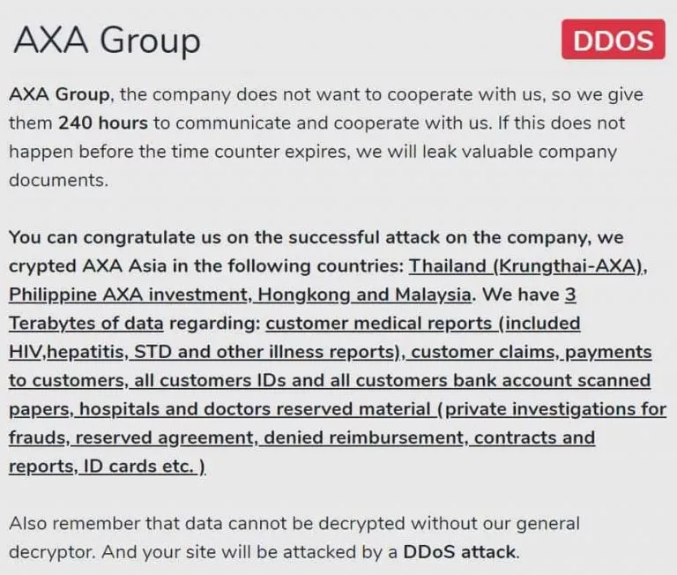

先从最初的单一加密勒索演化到“双重勒索”,即在加密前攻击者会先窃取大量受害者敏感数据,威胁受害者如果不缴纳赎金则公开数据。而近期演化出的“三重勒索”模式,则是在双重勒索的基础上增加了DDoS攻击威胁。

Avaddon勒索团伙发布勒索声明,图片来源:Hackread.com

2. 从“散装攻击”到“定向攻击”的转型

早期的勒索病毒攻击靠批量扫描发现薄弱点,目标较为分散,主要分布于中小企业,行业范围没有限制。但近期,勒索攻击与高级持续性威胁相结合,演化出针对高价值目标的定向勒索,例如制造业、金融、医疗等。更有甚者,在攻击前会研究企业的经济状况,根据其支付能力决定赎金多少。

海外厂商报道勒索团伙会根据金融时报决定下个攻击目标

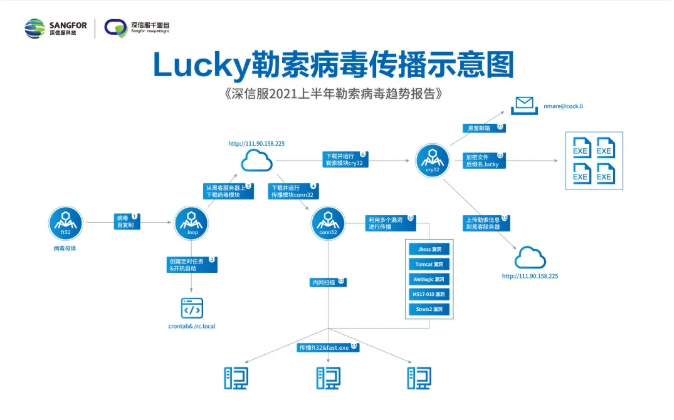

从“单一平台”到“多种平台”的扩展

目前为止,受勒索病毒影响最普遍的仍然是 Windows 系统,但近年来,逐渐出现了针对 Windows

以外的勒索病毒。早在2018年,深信服终端安全团队曾报道过一款名为 Lucky 的跨平台勒索病毒,利用 Tomcat 漏洞针对 Linux 和 Windows

系统进行无差别攻击。

防治药方:7绝句快速响应,病毒来了不慌张

正如新冠病毒爆发初期,当事态发展到难以控制的局面,在有关专家的呼吁下,大部分人才开始觉醒:如果在疫情发展初期足够重视,可以将风险降到可控范围的最低状态。因此如果不慎中了勒索病毒,不用慌张,深信服为你送上“快速响应七绝句”:

1.梳理资产,确认灾情:尽快判断影响面,有利于后续工作开展及资源投入,确认感染数量、感染终端业务归属、感染家族等详情。

2.保留现场,断开网络:尽快断网,降低影响面,保留现场,不要轻易重启或破坏(若发现主机还没完成加密的情况,可以即刻断电,交给专业安全人员处理),避免给后续溯源分析、解密恢复带来困难。

3.确认诉求,聚焦重点:受害者企业必须明确核心诉求(数据解密、加固防御、入侵分析、样本分析、企业内网安全状况评估等),应急响应人员必须根据核心诉求,按照紧急程度依次开展工作。

4.样本提取,数据收集:通过人工排查或工具扫描定位感染设备中是否还有勒索病毒文件、黑客工具文件残留,进行采样提取,并对勒索信息文件、加密后缀、系统日志等信息进行即时的保存。

5.判断家族,尝试解密:根据勒索信息文件和加密后缀进行家族搜索,确认是否有解密工具;如果获取到解密工具,需要将原加密数据备份后再进行解密,谨防损坏后永久性丢失数据。

6.溯源取证,封堵源头:通过对主机日志、安全产品日志的详细排查,定位入侵来源,还原攻击过程,尽快对攻击入口进行封堵。

7、加固防御,以绝后患:针对事件暴露的安全风险点进行较为完整的安全加固。

来源: 深信服科技

推荐阅读

腾讯安全:2020上半年勒索病毒报告(31页).pdf

360安全:2020年勒索病毒疫情分析报告(47页).pdf

360:勒索病毒急救指南(25页).pdf

0731-84720580

0731-84720580

商务合作:really158d

商务合作:really158d

友链申请 (QQ):1737380874

友链申请 (QQ):1737380874

微信扫码登录

微信扫码登录